Column

コラム

OTセキュリティとは?ITとの違いから工場に必須の対策ポイント

2025.09.19

「工場はインターネットから隔離されているから安全」と言われた時代は終わり、今やOT環境は新たな脅威に晒されています。ですが、「何から手をつければいいのかわからない・・・」そんな疑問にお応えするため、

●OTセキュリティとは何か?

●なぜ今、対策が待ったなしなのか

●OTセキュリティ対策の具体的な4ステップ

この3つのポイントを専門家の視点からわかりやすく解説します。

1.OTセキュリティとは?ITセキュリティとの違い

OTセキュリティとは、ひとことで言えば「工場で使われる機械や制御システム(OT)を、サイバー攻撃から守るための対策」です。

現場にあるロボットやセンサー、PLC(プログラマブルロジックコントローラ)といった機器が外部からの攻撃で、誤作動や突然停止してしまった場合、生産ラインが止まり会社に甚大な被害が出てしまいます。

このような最悪の事態を防ぎ、工場の安定稼動と安全を守るのが、OTセキュリティの目的です

一方、ITセキュリティはインターネットやコンピューターをはじめとしたデバイスを安全に使えるよう、マルウェア感染の防止や外部への情報漏洩を防止する対策を指します。

以下でOTセキュリティ対策とITセキュリティ対策の違いを詳しくご説明いたします。

優先順位が全く違う!OTセキュリティとITセキュリティの違い

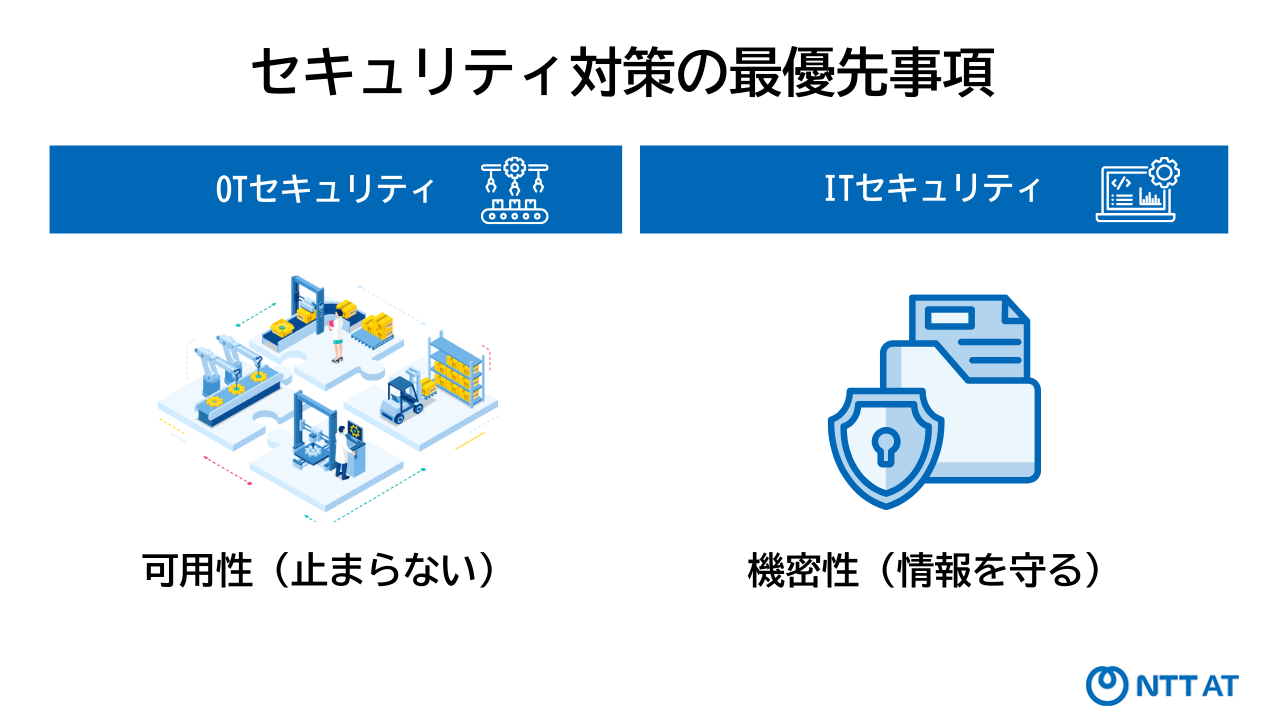

OTシステム(産業用オートメーション・制御システム)とITシステム(情報システム)は、それぞれ目的や特性の違いから守るべきものの「優先順位」が根本的に異なります。

<OTシステムとITシステムの違い>

| OT | IT | |

|---|---|---|

| 最優先事項 | 可用性 (止まらないこと) | 機密性 (情報が漏れないこと) |

| 稼働期間 | 長期(10年以上) | 短期(5年程度) |

| 求められること | 24時間365日の安定稼働 | 最新技術、高い処理性能 |

ITでは重要な情報 が漏れないようにする「機密性」を重視します。 一方、OTでは生産ラインを止めない「可用性」が重要です。

そして従来は独立していたOT環境ですが、スマートファクトリー・スマートビルの増加でITネットワークと接続されるようになりました

このような変化から、可用性を重視するOTの特性は新たなセキュリティリスクとなっています。

<OTシステムの特性と主なセキュリティリスクの例>

| OTシステムの特性 | セキュリティリスク | サイバー脅威’ | |

|---|---|---|---|

| 最優先事項 | 継続的な安定稼働 | 不十分な脆弱性対策 | ・不正侵入 ・マルウェア ・ランサムウェア |

| 稼働期間 | 長期間 | 古い機器の脆弱性放置 | |

| 管理組織 | 工場の技術部門(セキュリティ専門外) | セキュリティ監視(可視化)の未対応 | 被害の大規模化 |

しかし、ITネットワークとの接続によるセキュリティリスク低減のため安易にセキュリティパッチを当てた結果、継続的な稼働が求められるOTシステムが停止する事態は回避しなければなりません。

この「止めてはいけない」大原則があるからこそ、OTにはITとは異なる独自のセキュリティ対策が必要になります。

2.なぜ今、OTセキュリティ対策が「義務」になるのか?避けては通れない欧州サイバーレジリエンス法(CRA)

これまでのOTセキュリティ対策は「推奨される取り組み」や「努力目標」の側面が強いものでした。

しかし世界的な潮流によって、セキュリティは「法律で守るべきルール」へ大きく変わろうとしています。

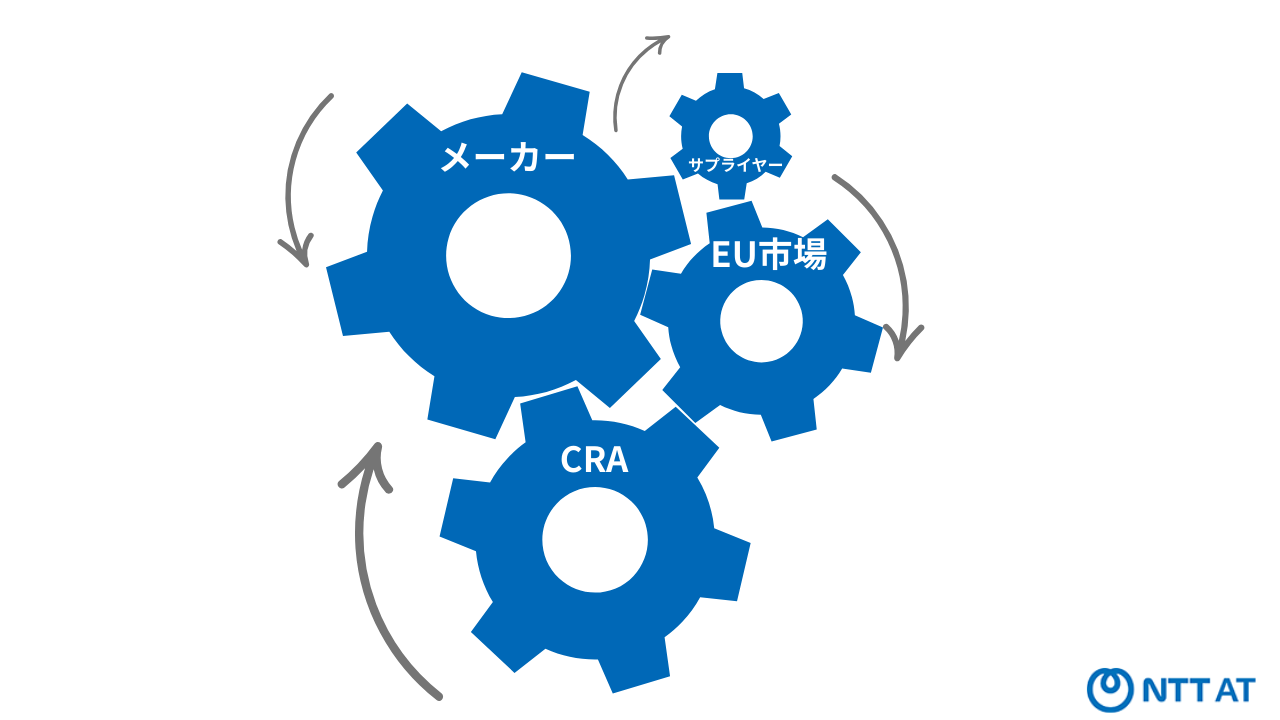

この変化を象徴するのが「欧州サイバーレジリエンス法(CRA)」です。

欧州サイバーレジリエンス法(CRA)とは?

欧州サイバーレジリエンス法(Cyber Resilience Act: CRA)とは、EU市場で流通するコネクテッド製品(インターネットに接続するデジタル要素を持つ製品)に対し、企画・開発段階からのセキュリティ対策を法的に義務付けるものです。

この法律の注意点はEUへの直接輸出がない企業も対象となるサプライチェーン全体に影響が及ぶことにあります。

CRAはEUに製品を輸出する製造者だけでなく、メーカーに部品やソフトウェアを供給するサプライヤーに対しても、間接的に影響を及ぼします。 例えば、自社の部品が取引先の製品(例:車)に組み込まれてEUで販売される場合、取引先はCRAの基準を満たすために、サプライヤーに対してCRAへの準拠証明を求めるでしょう。

つまり、上記のようなグローバルビジネスチャンスを失わないためにも、2027年の適用開始に向けた準備は避けては通れないのです。

CRAが製造者に求める4つの「義務」

では、CRAはメーカーに具体的に何を求めているのでしょうか?ここではOTセキュリティ担当者にとって重要な4つの義務をご紹介します。

| 主な義務 | 要求事項の概要 |

|---|---|

| 設計段階からのセキュリティ対策 | 企画・開発の段階から、暗号化やアクセス制御といったセキュリティ機能を製品に組み込むこと(セキュリティ・バイ・デザイン)が必須になります。 |

| 脆弱性への対応 | 製品を市場に出した後も、原則5年間はセキュリティ上の弱点(脆弱性)が見つかった場合に対応する責任を負います。 |

| 重大なインシデントの報告義務 | 自社製品が原因で重大なセキュリティ事故が起きた場合、24時間以内にEUの担当機関へ報告しなければなりません。 |

| 適合性の証明と文書化 | 製品がCRA基準を満たしていることを自己宣言や第三者機関によって証明し、その証拠としてSBOM(ソフトウェア部品表)などを提出する必要があります。 |

ここまで、OTセキュリティに関する法的規制の一例としてCRAを紹介しました。 OTセキュリティが国際的に重要度を増している中、OTセキュリティ対策に取り組むことは工場の安定稼働を守るために欠かせません。

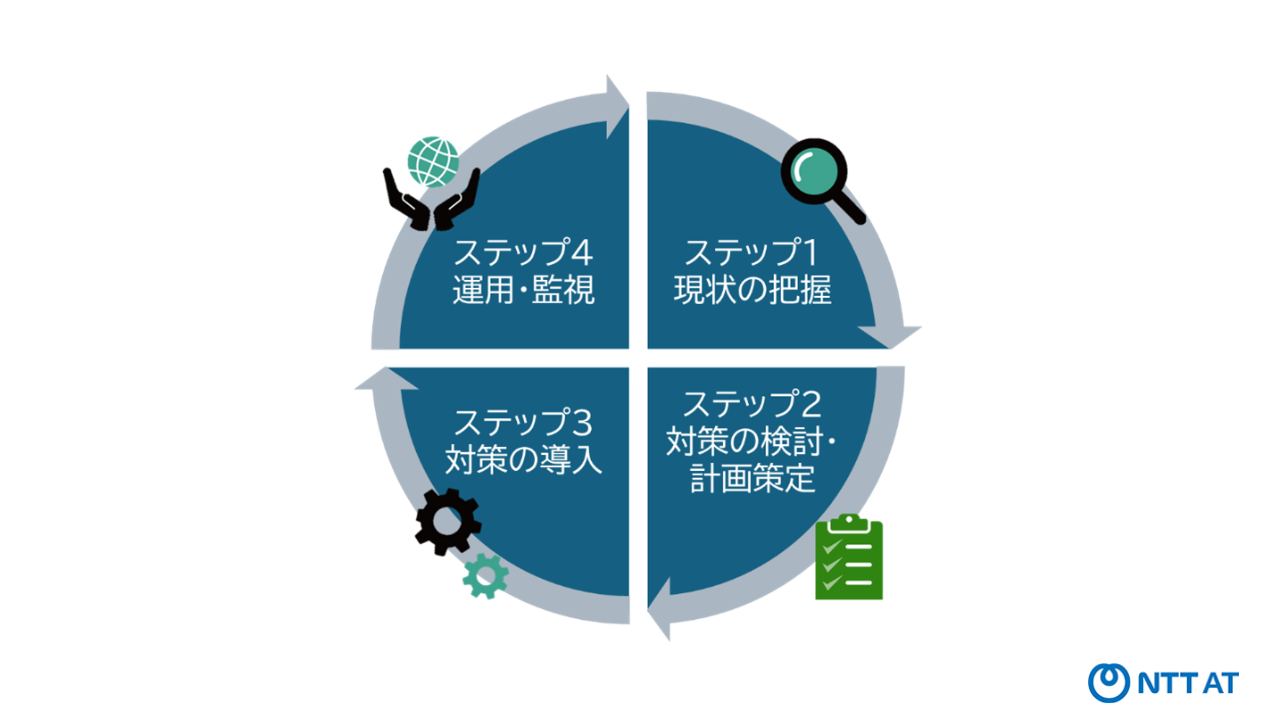

3.OTセキュリティ対策は4ステップ!実践ポイントをご紹介

OTセキュリティ対策を効果的に進めるためには、段階を踏んで取り組むことが大切です。ご紹介する4つのステップに沿って着実に進めることで、工場の安全を守るだけでなく、CRAへの対応基盤を築くことにも直結します。

ステップ1:現状の把握(まずは工場の「健康診断」)

OTセキュリティ対策の第一歩は、工場(OT環境)がどのような状態にあるのかを正しく理解し、どこにリスクが潜んでいるのか特定することです。

まずはOT環境について、以下のチェックリストを参考に現状を確認してみましょう。

ステップ1-1:資産の可視化とシステム構成の理解(資産マッピングとインベントリ作成)

- 工場内で使っているPC、サーバー、PLC、ネットワーク機器などをリストアップできているか

- それらがどのように接続・連携しているか把握しているか

- 各機器のOS(例: Windows 10, Windows 7など)やファームウェアのバージョンを把握しているか

- 自社製品に使用しているソフトウェアを把握しているか

ステップ1-2:既存対策の評価と脆弱性の特定

技術的な観点

- 現在のセキュリティ対策(アクセス制御やネットワーク分離、パッチ適用状況など)が脅威に対して十分か、意図した通りに機能しているか

(参考)チェックに活用できるガイドライン

・経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」

・国際標準規格「IEC 62443」(生産ラインの自動制御システムやスマートビルにおける制御システム向け) - リストアップした資産(ネットワーク機器やサーバーなど)の中で、不必要な通信は発生していないか

組織的な観点

- 「誰がどの役割を担い、意思決定するのか」といった責任体制は明確か

- インシデント発生時にどのように対応するのかフローが明確か

- OT環境に特化したセキュリティポリシーが存在し、現場に周知されているか

運用的な観点

- 従業員向けのセキュリティ教育は定期的に実施されているか

- USB機器の持ち込みルールや、外部接続時の手順は決まっているか

ステップ2:対策の検討・計画策定(優先順位をつけ、現実的な計画)

ステップ1の「現状把握」で明らかになったすべてのリスクを一度に対策を講じるのは現実的ではありません。

そこでステップ2では、限られた予算と時間の中で「どこから、どのように対策するか」を見極め、具体的な実行計画を策定します。

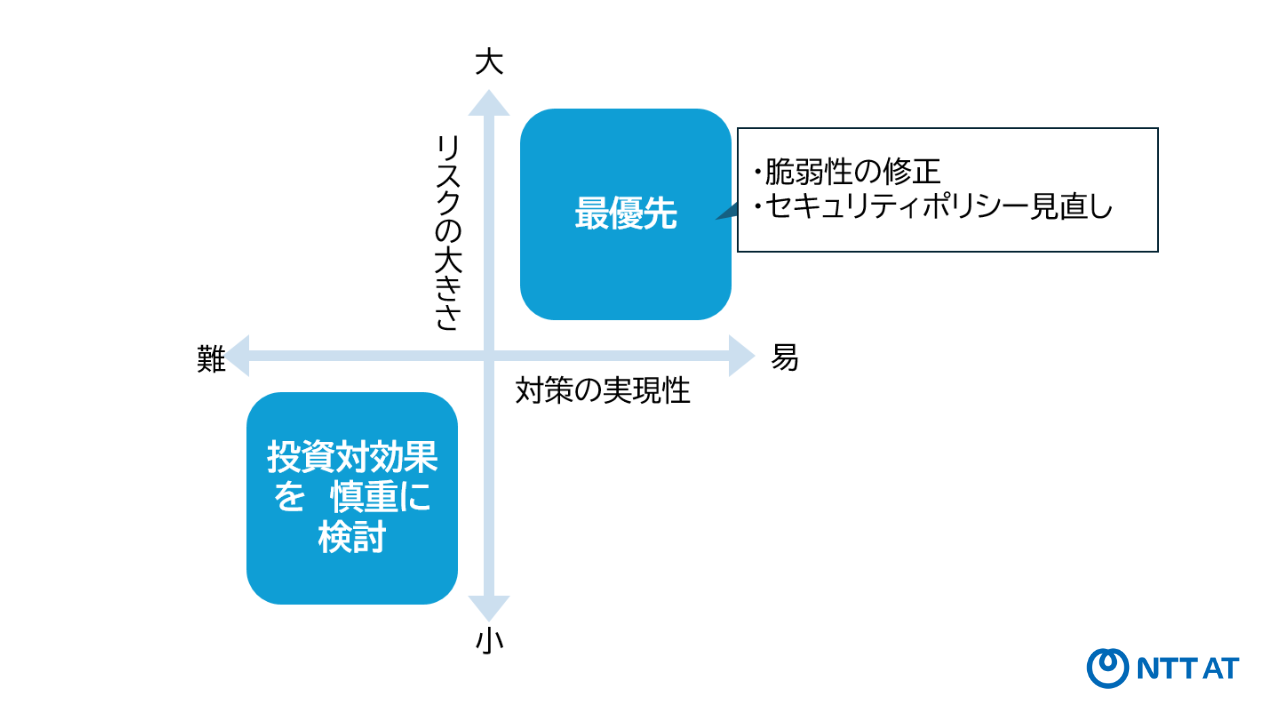

重要なのは、リスクの大きさと実現性を天秤にかけた優先順位づけです。 ここでは、対策の検討・計画策定の3つのポイントをご紹介します。

ステップ2-1:リスクと脆弱性に基づく対策の選定

OT環境の特性である「可用性の重視(システムを止めないこと)」を十分に考慮し、工場への影響を最小限に抑える方法を模索した上で、対策を選定します

- 技術的な対策(仕組み):不正侵入検知システム、境界防御強化など

- 運用的な対策(意識):セキュリティ教育、インシデント対応訓練など

- 組織的な対策(ルール):OTを踏まえたセキュリティポリシーの策定、責任体制の明確化など

ステップ2-2:リスク度合いを考慮した優先順位付け・計画策定

この考え方に基づき、具体的な課題を整理すると、例えば以下のようになります。

<対策の優先順位づけの例>

選定した対策に優先順位をつける際は、2つの軸で整理します。

- リスクの大きさ: もし問題が起きたら、事業への影響はどれくらい大きいか

- 対策の実現性: その対策は、コストや手間を考えると、どれくらい簡単に行えるか

| 課題・リスクの例 | リスク度合い | コスト | 導入効果 | 優先度 |

|---|---|---|---|---|

| 古いOSのPCが接続 | 甚大な影響 | 低 | 高 | 最優先 |

| USB利用ルールがあいまい | 影響大 | 低 | 高 | 高 |

特にリスクの高いものから優先的に実施することが効果的です。また、比較的低コストで効果が大きい脆弱性の修正や、セキュリティポリシーの見直しなどは、優先的に取り組む価値のある対策です。

より実践的な計画策定のポイント

- 明確な目標設定

各対策で何を達成するのか、具体的な目標を設定します。(例:〇ヶ月以内に特定システムの脆弱性を解消する) - 関係者との合意形成

計画策定にあたっては、経営層、IT部門、OT部門、現場担当者と十分に連携し、合意形成をすることが成功のカギです。

ステップ3:対策の導入(現場への影響は最小限に)

計画を策定したら、いよいよ対策を実行に移します。ただし、OTセキュリティで忘れてはならないのが「生産ラインを止めない(可用性)」大原則です。

OSのアップデートや新しいソフトウェアの導入、設定を変更(ネットワークセグメンテーション、アクセス制御ポリシー、監視ルールなど)したことで、工場が止まってしまっては元も子もありません。

そうした事態を避けるため、導入は慎重に進める必要があります。

ステップ3-1:本番環境への影響をゼロにするための導入準備・事前検証

OTシステムの制御系アプリケーションや専用ソフトウェアは、特定のOSバージョンに依存しているケースが多々あります。

本番環境に導入する前に必ずテスト環境で、「対策を導入しても、既存のシステムは問題なく動き続けるか」互換性を含めた動作検証を行いましょう。

互換性については、既存アプリケーションの開発元が公開している対応OS一覧や推奨環境を確認し、対象OSでの動作が保証されているかを確認できます。

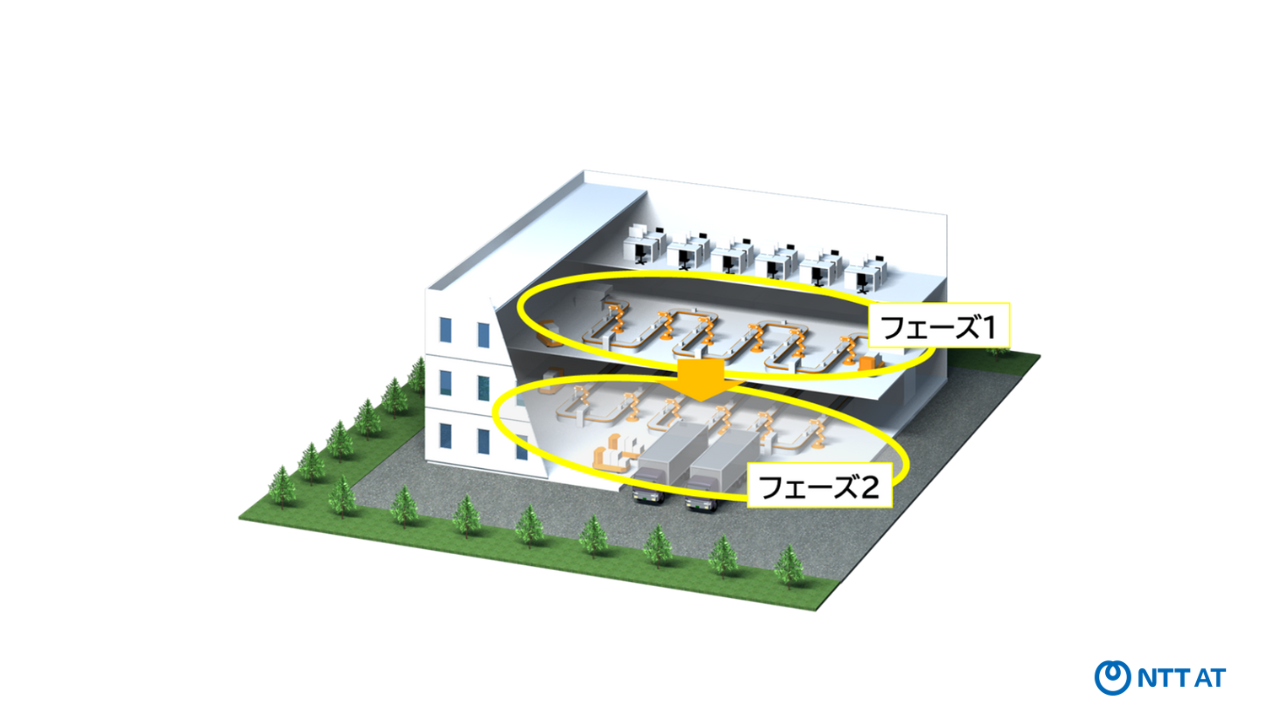

ステップ3-2:「スモールスタート」で着実に展開・本番導入

一度に全てのラインに対策を導入するのではなく、まずは影響範囲の少ない特定のエリアや、優先度の高いシステムから段階的に始めましょう。

万が一問題が起きても、影響を最小限に抑えられ、そこで得られたノウハウを次の展開に活かせます

組織への定着:関係者との丁寧なコミュニケーション

セキュリティツールや運用ルールを新しく導入する場合には、目的や背景を現場の担当者に丁寧に説明し、理解と協力を得る取り組みが不可欠です。

そしてトレーニングの実施で、効果的なツール活用を促し、ヒューマンエラーによるセキュリティインシデントのリスクを低減します。

ステップ4:運用・監視(未来のリスクに備える)

対策を導入して終わり、ではありません。ステップ4では、工場の安全を継続的に守ります。

具体的には、導入した対策をもとに日々の運用と監視を行い、万が一の事態に迅速に対応できるように備えましょう。

ステップ4-1:日々の運用・監視

- リアルタイムモニタリング・脅威監視と、情報収集

セキュリティ機器のログやネットワークトラフィックを監視し、異常なアクティビティやサイバー攻撃の「予兆」をいち早く捉えます。 - 計画的な脆弱性管理・セキュリティパッチ対応

新たに発見される脆弱性に対して、計画的にパッチを適用します。 - アクセス権の見直し

従業員の移動や退職に合わせて、不要になったアカウントが放置されていないか、定期的に確認・削除します。

ステップ4-2:インシデント発生時への備え

- インシデント対応計画に基づいた対応訓練と実践、継続的な教育

「もしマルウェアに感染したら」といったシナリオで、誰が、何を、どの順番で行うのかを実践的に訓練します。いざという時に迷わず動ける体制を築いておきましょう。 - 定期的にセキュリティ教育を行い、組織全体のセキュリティ意識と対応能力を高めましょう。

進化し続けるセキュリティを目指して

ここまでご紹介した4つのステップは、一度きりで終わるものではありません。サイバー攻撃の手法は日々進化し、法規制も変化し続けます。

大切なことは、定期的に自分たちの対策を見直し(Check)、より良くするための改善点を見つけ(Act)、そしてまた新たな視点でリスクを見つめ直す(Plan)。このPDCAサイクルを回し続けることです。

この取り組みを継続することで、日々の安全操業を守り、同時にCRAのようなグローバルな法規制も対応していく、確実な道筋となります。

4.OTセキュリティ対策の課題とは?

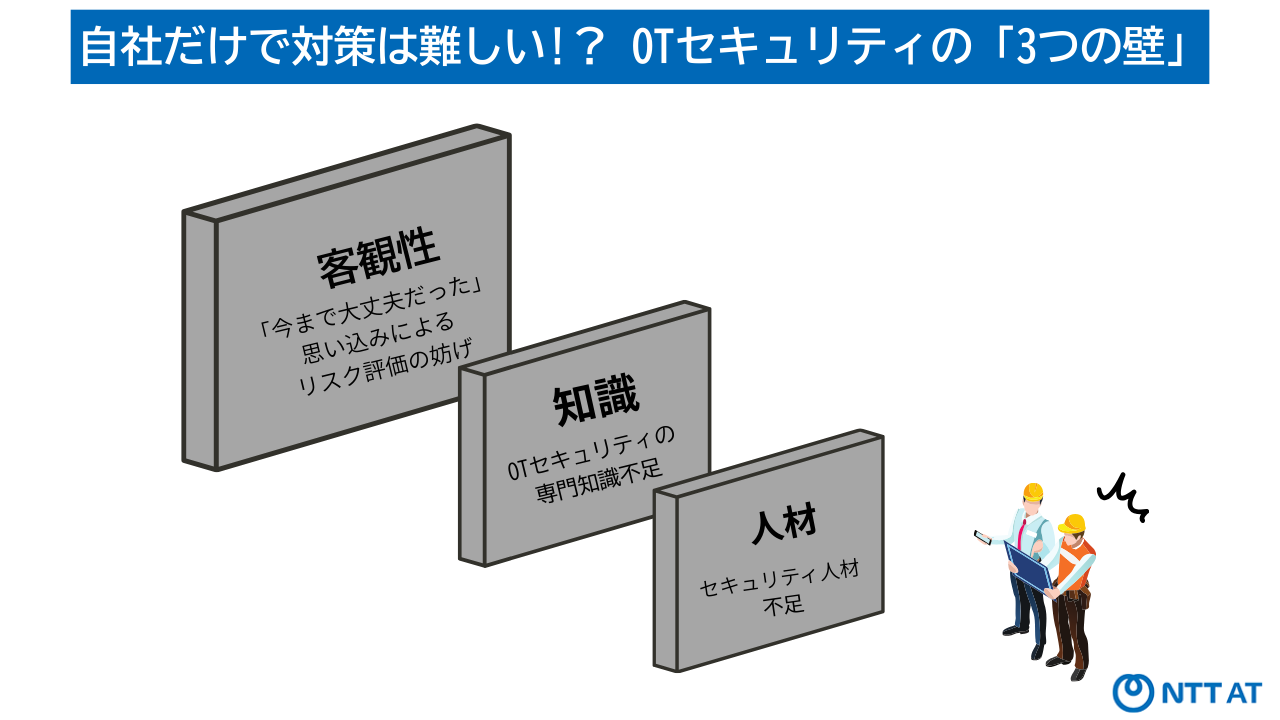

ここまで、OTセキュリティ対策の4ステップをご紹介してきました。 しかし、OTセキュリティ対策には以下の課題が存在します

- OTとITの違いがわかる人材が社内にいない

- 正直何から手をつけていいか分からない

- 自社の対策が、本当に正しいのか客観的に判断できない

これらの課題には自社の努力だけでは乗り越えにくい「OTセキュリティの3つの壁」が関係しています

- 【人材の壁】「生産を止めない」OTの特殊性を理解したセキュリティ人材は、圧倒的に不足しています。

- 【知識の壁】複雑な法規制(CRA)や、日々進化するサイバー攻撃の情報を、本業の傍らで追い続けるのは非常に困難です。

- 【客観性の壁】「今まで大丈夫だったから」という慣習や思い込みが、客観的なリスク評価を妨げ、最大の弱点になり得ます。

「OTセキュリティの3つの壁」を乗り越えるサポートは、NTTアドバンステクノロジの専門家のお任せください。皆さまの工場の状況に合わせて、最適な一歩をご提案します

5.まとめ

OTセキュリティは「追加コスト」ではなく、工場やビルの安定稼働を守り、将来の市場機会を確保するための投資です。特にCRAをはじめとする規制強化や、ランサムウェア被害の拡大を考えれば、「止めない仕組みづくり」は経営課題だと言えます。まずは 優先度の高いリスクから着手し、段階的な導入後の効果可視化を目指しましょう。 NTT-ATは、現場を止めないことを大前提に、診断・計画策定から導入・運用支援までトータルにサポートします。

6.NTT-ATが提供するOTセキュリティサービス「OT@Mo」(オーティーオトモ)

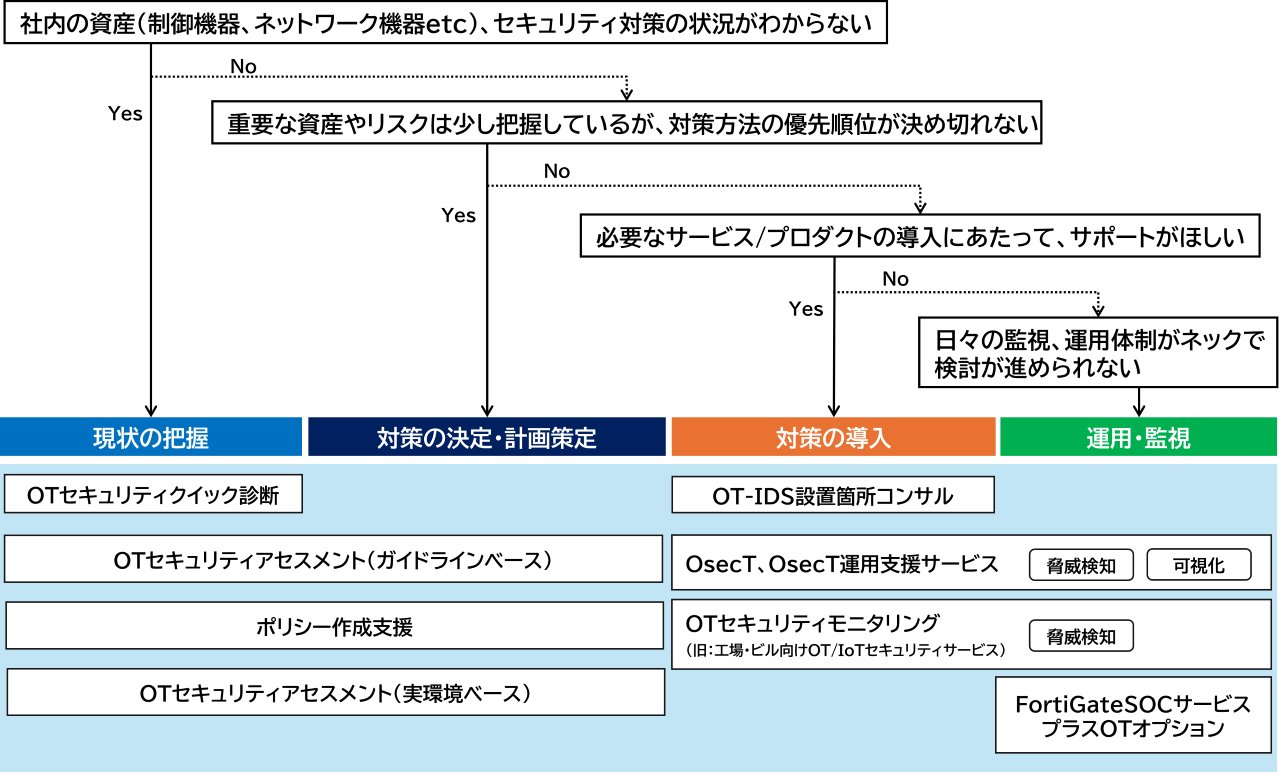

「OT@Mo」は、OTセキュリティ対策を進めるための各ステップに対応しており、工場のOTセキュリティ対策状況に合わせたサービスをご用意しております。

「どの設備が脆弱か知りたい」「何から相談すればいいか分からない」等のお悩みもお気軽にご相談ください。

私たち専門家は、漠然とした不安を整理し、「今、本当にやるべきこと」を一緒に見つけ出すことからサポートいたします。

OTセキュリティサービス「OT@Mo」(オーティーオトモ)ラインナップ

お問い合わせ

OTセキュリティサービス「OT@Mo」

OTセキュリティ対策は、セキュリティのプロにおまかせ!

NTT-ATは25年以上セキュリティサービスを提供しており、IT・OT両分野の資格をもつエンジニアが複数在籍。

豊富な実績と専門知識で、お客様のOTセキュリティ対策をサポートします。